Các nhà nghiên cứu đã tìm thấy một lỗ hổng trong Drupal (CVE-2018-7600), có tên gọi là Drupalgeddon2. Lỗ hổng này cho phép kẻ tấn công hoàn toàn chiếm quyền kiểm soát các trang web dễ bị tổn thương đang bị khai thác để cung cấp các phần mềm độc hại backdoor và khai thác tiền ảo.

Drupalgeddon2, một lỗ hổng nghiêm trọng trong việc triển khai mã nguồn từ xa được phát hiện cách đây hai tuần trong phần mềm hệ thống quản lý nội dung của Drupal – gần đây đã được vá bởi công ty mà không tiết lộ chi tiết kỹ thuật của nó.

Tuy nhiên, chỉ một ngày sau khi các nhà nghiên cứu bảo mật tại Check Point và Dofinity công bố đầy đủ chi tiết kỹ thuật, một mã khai thác PoC Drupalgeddon2 đã được lan truyền phổ biến rộng rãi, dẫn đến các tin tặc tận dụng nó để tấn công Drupal trên quy mô lớn.

Vào thời điểm đó, không một sự cố nào về các mục tiêu bị tấn công đã được báo cáo, nhưng cuối tuần qua, một số công ty an ninh nhận thấy rằng những kẻ tấn công đã bắt đầu khai thác lỗ hổng để cài đặt các trình khai thác mật mã và các phần mềm độc hại khác trên các trang web dễ bị tổn thương.

Trung tâm Internet Storm SANS phát hiện ra một số cuộc tấn công phát tán malware đào tiền ảo, PHP backdoor và bot IRC được viết bằng Perl.

Các backdoor PHP đơn giản cho phép kẻ tấn công tải các tập tin bổ sung (backdoors) vào máy chủ mục tiêu.

Một chủ đề về các diễn đàn của SANS ISC Infosec cũng cho thấy rằng Drupalgeddon2 đang được sử dụng để cài đặt XMRig Monero miner trên các trang web dễ bị tổn thương. Bên cạnh XMRig miner thực sự, tập lệnh độc hại cũng tải các tệp bổ sung, bao gồm cả một kịch bản để loại các miner có tính cạnh tranh trên hệ thống mục tiêu.

Các nhà nghiên cứu từ công ty bảo mật Volexity cũng đã quan sát rất nhiều hành động và payload đã cố gắng thông qua việc khai thác công khai cho Drupalgeddon2 để cung cấp các kịch bản độc hại cài đặt các backdoor và khai thác tiền ảo trên các trang web dễ bị tổn thương.

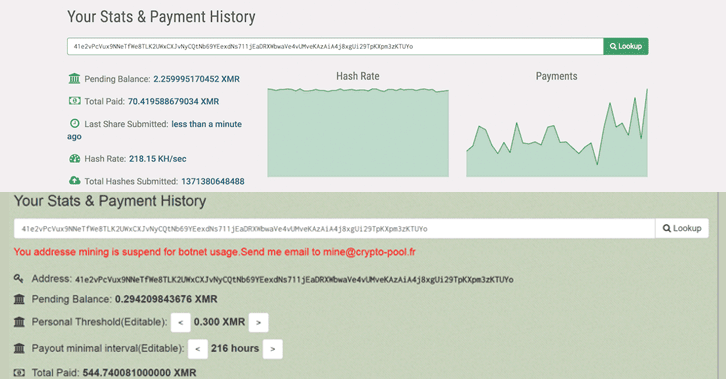

Các nhà nghiên cứu tin rằng một trong những chiến dịch khai thác tiền ảo Monero cung cấp XMRig, được liên kết với một nhóm tội phạm đã khai thác lỗ hổng (CVE-2017-10271) trong các máy chủ Oracle WebLogic để cung cấp phần mềm độc hại đào tiền ảo ngay sau khi mã khai thác PoC của nó được công khai cuối năm 2017.

Volexity xác định một số ví của nhóm đã lưu trữ tổng cộng 544,74 XMR (Monero coin), tương đương với gần 105.567 đô la.

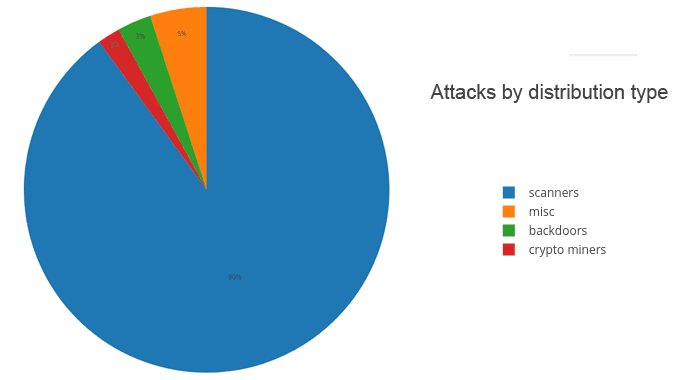

Như chúng tôi đã báo cáo trong bài viết trước, thống kê của Imperva cho thấy rằng 90% các cuộc tấn công Drupalgeddon2 chỉ đơn giản là quét IP để tìm các hệ thống dễ bị tấn công, 3% là các nỗ lực xâm nhập backdoor, và 2% đang cố gắng chạy malware khai thác tiền ảo trên các mục tiêu.

Đối với những người không biết, Drupalgeddon2 cho phép một kẻ tấn công từ xa không qua xác thực có thể thực hiện mã độc hại theo mặc định hoặc các cài đặt Drupal thông thường theo các đặc quyền của người dùng. Drupalgeddon2 gây ảnh hưởng đến tất cả các phiên bản của Drupal từ 6 đến 8.

Do đó, quản trị viên trang web được khuyến khích nên vá lỗi bằng cách cập nhật CMS của họ lên Drupal 7.58 hoặc Drupal 8.5.1 càng sớm càng tốt.

Drupal cảnh báo rằng “các trang web không được vá vào thứ Tư (11-04-2018) có thể bị xâm phạm” và “chỉ đơn giản cập nhật Drupal sẽ không gỡ bỏ backdoor hoặc fix các trang web bị xâm phạm”.

Bên cạnh đó, “nếu bạn thấy trang web của mình đã được vá, nhưng bạn lại không làm điều đó, thì đó có thể là dấu hiệu cho thấy trang web của bạn đã bị xâm nhập. Một số cuộc tấn công trong quá khứ đã áp dụng việc cập nhật bản vá này như là một cách để đảm bảo rằng chỉ có kẻ tấn công là người kiểm soát các trang web.”

Dưới đây là hướng dẫn của Drupal đề xuất bạn làm theo nếu trang web của bạn đã bị tấn công.