Nội dung

Các nhà nghiên cứu gần đây đã phát hiện ra một biến thể của adware (mã độc quảng cáo) mang tên DealPly, có khả năng thoát khỏi các cuộc truy quét của phần mềm anti-virus chuyên dụng. Đặc biệt hơn, DealPly lợi dụng các kẽ hở của McAfee và các dịch vụ của Microsoft

Adware DealPly sở hữu các đặc điểm để vượt qua các biện phápbảo mật thông thường. Adware này sẽ lạm dụng các dịch vụ danh tiếng của McAfeevà Microsoft để tránh né hệ thống dò tìm vi-rút.

Adware DealPly trốn tránh các hoạt động chống vi-rút

Các nhà nghiên cứu từ Ensilo đã trình bày phân tích của họ về một biếnthể alware mới mang tên DealPly. Adware này có khả năng trốn tránh sự phát hiệncủa các hoạt động chống vi-rút bằng cách lạm dụng các dịch vụ danh tiếng. Cácnhà nghiên cứu đã mô tả những phát hiện của mình trong một bài đăng mới đây trênblog.

Như được giải thích, phần mềm độc hại sở hữu nhiều tính năngcho phép trốn tránh các giao thức bảo mật, chẳng hạn như VM detection, theo dõifingerprinting và còn có khả năng lạm dụng một loạt các dịch vụ MicrosoftSmartScreen và McAfee WebIDIA để bỏ qua các hoạt động dò tìm và phát hiện vi-rút.

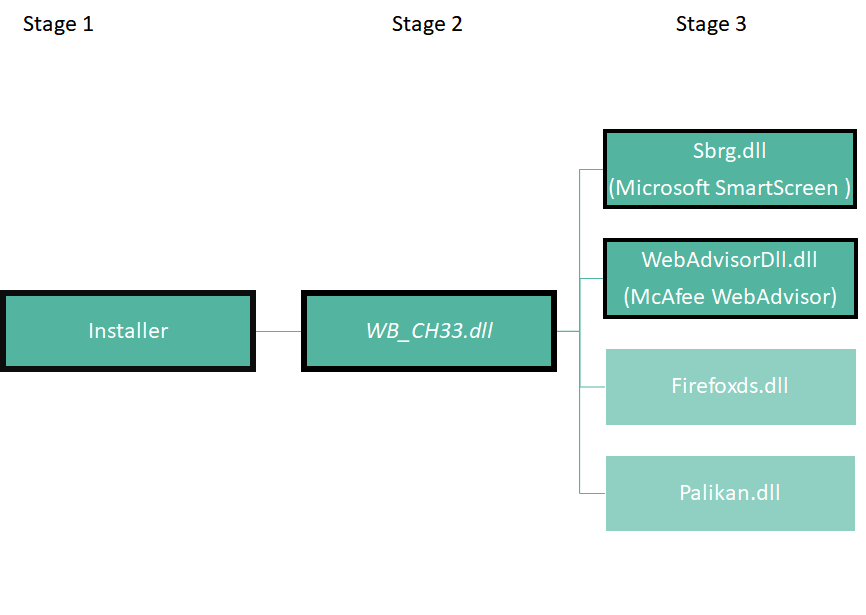

Ba giai đoạn thực hiện cuộc tấn công DealPly

Đi sâu vào các kỹ thuật liên quan đến phần mềm độc hại nàycho thấy về cơ bản adware bao gồm nhiều mô-đun hoạt động trong ba giai đoạnkhác nhau để thực hiện các cuộc tấn công.

Quan trọng nhất trong số các mô-đun này là “WB_CH33.dll” mangcác chức năng cốt lõi của phần mềm độc hại. Nó ra lệnh và thực thi các mô-đunkhác, bên cạnh đó còn thực hiện kiểm tra định vị địa lý để lưu mã quốc gia.

Cuộc tấn công DealPly bắt đầu khi adware tiếp cận thiết bị nạnnhân thông qua các trình cài đặt phần mềm hợp pháp từ các dịch vụ. Các nhànghiên cứu đã bắt gặp adware này đi kèm với trình cài đặt (installer) chophần mềm chỉnh sửa ảnh ‘Fotor’.

Adware thực thi đồng thời cùng trình cài đặt như một phần củaquy trình thiết lập. Sau đó, nó tự sao chép trên thư mục AppData và Trình lập lịchtác vụ Windows (Windows Task Scheduler). Điều này cho phép adware thựcthi các hoạt động độc hại hàng giờ, đồng thời qua mỗi lần lại gửi các yêu cầuđược mã hóa qua HTTP đến C