Năm ngoái, phần mềm dọn dẹp hệ thống phổ biến CCleaner đã phải hứng chịu một cuộc tấn công chuỗi cung ứng nghiêm trọng bằng phần mềm độc hại, trong đó các hacker đã xâm nhập máy chủ của công ty trong hơn một tháng và thay thế phiên bản gốc của phần mềm bằng mã độc.

Cuộc tấn công chuỗi cung ứng bằng phần mềm độc hại này đã lây nhiễm hơn 2,3 triệu người dùng tải xuống hoặc cập nhật ứng dụng CCleaner cùng với phiên bản backdoor của phần mềm trong khoảng tháng 8 đến tháng 9 năm ngoái từ trang web chính thức của công ty.

Phó chủ tịch điều hành Avast và giám đốc công nghệ Ondrej Vlcek tiết lộ tại hội nghị an ninh RSA ở San Francisco rằng sự thực là hacker đã thâm nhập vào mạng lưới của công ty gần 5 tháng trước khi họ thay thế phiên bản chính thức của CCleaner bằng phiên bản backdoor.

Diễn biến của cuộc tấn công chuỗi cung ứng CCleaner trong thời gian 6 tháng

Vlcek đã tiết lộ một số thông tin về cuộc tấn công chuỗi cung ứng vào năm ngoái. Bao gồm chi tiết về cách thức và thời điểm các hacker đã vi phạm Piriform – công ty đã tạo ra CCleaner và được Avast mua lại vào tháng 7 năm 2017.

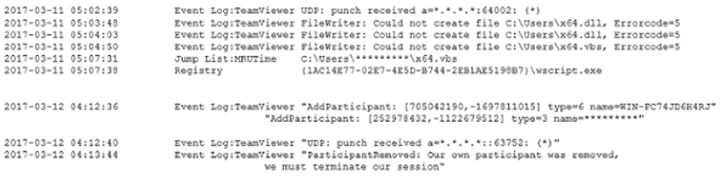

Ngày 11 tháng 3 năm 2017 (5 giờ địa phương) – Đầu tiên kẻ tấn công truy cập vào một trạm làm việc không giám sát của một trong những nhà phát triển CCleaner mà đã được kết nối với mạng Piriform thông qua phần mềm hỗ trợ từ xa TeamViewer.

Công ty tin rằng những kẻ tấn công sử dụng lại thông tin đăng nhập của các nhà phát triển mà thu thập được từ những lần vi phạm dữ liệu trước đó để truy cập vào tài khoản TeamViewer và cài đặt phần mềm độc hại bằng VBScript.

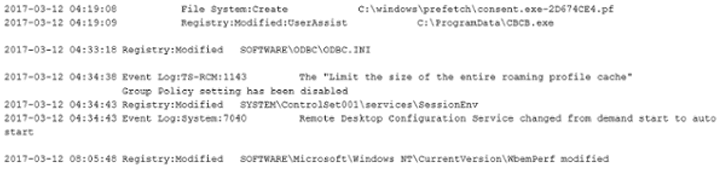

Ngày 12 tháng 3 năm 2017 (4 giờ sáng theo giờ địa phương) – Sử dụng máy tính đầu tiên, kẻ tấn công xâm nhập vào máy tính không giám sát thứ hai được kết nối với cùng một mạng và mở một backdoor thông qua giao thức Windows RDP (Remote Desktop Service).

Sử dụng truy cập RDP, kẻ tấn công đã giảm một lượng nhị phân và payload độc hại – phần mềm độc hại giai đoạn hai (phiên bản cũ hơn), sau đó đã được phân phối tới 40 người dùng CCleaner – trong registry của máy tính mục tiêu.

Ngày 14 tháng 3 năm 2017 – Kẻ tấn công đã lây nhiễm máy tính đầu tiên với phiên bản cũ hơn của phần mềm độc hại giai đoạn hai.

Ngày 4 tháng 4 năm 2017 – Những kẻ tấn công đã biên soạn một phiên bản ShadowPad tùy biến, một backdoor nổi tiếng cho phép kẻ tấn công tải các mô đun độc hại hơn hoặc lấy cắp dữ liệu, và công ty tin rằng payload này là giai đoạn thứ ba của cuộc tấn công CCleaner.

Ngày 12 tháng 4 năm 2017– Một vài ngày sau, kẻ tấn công đã cài đặt gói tin giai đoạn 3 trên bốn máy tính trong mạng Piriform (như là một thư viện mscoree.dll) và một máy chủ xây dựng (như là một thư viện runtime NET).

Giữa tháng 4 và tháng 7 – Trong thời gian này, kẻ tấn công đã chuẩn bị phiên bản độc hại của CCleaner và cố gắng thâm nhập vào các máy tính khác trong mạng nội bộ bằng cách cài đặt keylogger trên các hệ thống đã bị xâm nhập để lấy cắp thông tin đăng nhập và khả năng đăng nhập với các đặc quyền quản trị thông qua RDP.

Ngày 18 tháng 7 năm 2017 – Công ty bảo mật Avast đã mua Piriform – công ty phát triển phần mềm có trụ sở tại Anh, đứng sau CCleaner với hơn 2 tỷ lượt tải xuống.

Ngày 2 tháng 8 năm 2017 – Những kẻ tấn công thay thế bản gốc của phần mềm CCleaner từ trang web chính thức của công ty bằng phiên bản backdoor của CCleaner của họ, và sau đó phân phối nó cho hàng triệu người dùng.

Ngày 13 tháng 9 năm 2017 – Các nhà nghiên cứu tại Cisco Talos đã phát hiện ra phiên bản độc hại của phần mềm đang được phân phối qua trang web chính thức của công ty trong hơn một tháng và thông báo ngay cho Avast.

Phiên bản độc hại của CCleaner có một payload phần mềm độc hại đa giai đoạn được thiết kế để lấy cắp dữ liệu từ các máy tính bị nhiễm và gửi lại cho máy chủ của kẻ tấn công.

Mặc dù Avast cùng với sự trợ giúp của FBI đã tắt máy chủ chỉ huy và điều khiển các kẻ tấn công chỉ trong vòng ba ngày kể từ khi được thông báo về vụ việc nhưng phần mềm độc hại CCleaner đã được tải xuống bởi 2.27 triệu người sử dụng.

Hơn nữa, những kẻ tấn công sau đó có thể cài đặt một payload giai đoạn thứ hai trên 40 máy tính được lựa chọn bởi các công ty công nghệ quốc tế lớn, bao gồm Google, Microsoft, Cisco, Intel, Samsung, Sony, HTC, Linksys, D-Link, Akamai và VMware.

Tuy nhiên, công ty không có bằng chứng nào về việc payload giai đoạn ba và ShadowPad được phân phối cho bất kỳ đối tượng nào khác trong cuộc tấn công chuỗi cung ứng.

Avast nói: “Cuộc điều tra của chúng tôi cho thấy ShadowPad đã từng được sử dụng trước đây ở Hàn Quốc và Nga – nơi những kẻ tấn công xâm nhập vào máy tính để quan sát việc chuyển tiền.”

“Các tập tin thực thi nguy hiểm lâu đời nhất sử dụng trong cuộc tấn công Nga được tạo ra vào năm 2014, có nghĩa là nhóm đứng đằng sau chúng có thể đã hoạt động do thám trong nhiều năm.”

Dựa trên phân tích của họ về tệp thực thi ShadowPad từ mạng Piriform, Avast tin rằng những kẻ tấn công nguy hiểm đằng sau các phần mềm độc hại đã hoạt động trong một thời gian dài và tiến hành do thám các tổ chức một cách kỹ lưỡng.