Sau khi tiết lộ chi tiết cuộc tấn công eFail, đã đến lúc tiết lộ cách cuộc tấn công chèn mã được báo cáo gần đây trong ứng dụng nhắn tin được mã hóa đầu cuối phổ biến Signal, hoạt động như thế nào.

Như chúng tôi đã báo cáo cuối tuần trước, Signal đã vá lỗ hổng chèn mã trong ứng dụng nhắn tin của hãng dành cho Windows và Linux mà được phát hiện và báo cáo bởi một nhóm tin tặc mũ trắng từ Argentina.

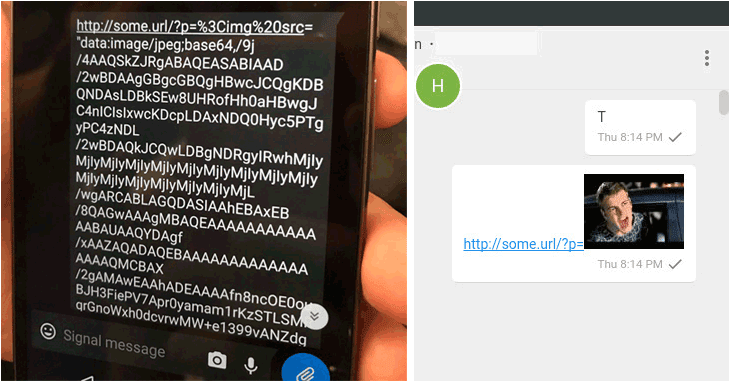

Lỗ hổng có thể bị khai thác bởi những kẻ tấn công từ xa để chèn một payload độc hại bên trong ứng dụng Signal chạy trên hệ thống của người nhận chỉ bằng cách gửi cho họ một liên kết được tạo đặc biệt — mà không yêu cầu bất kỳ tương tác người dùng nào.

Theo một bài đăng trên blog được công bố ngày 14/05, lỗ hổng này đã vô tình được phát hiện trong khi các nhà nghiên cứu – Iván Ariel Barrera Oro, Alfredo Ortega và Juliano Rizzo – đang trò chuyện trên Signal messenger và một trong số họ chia sẻ liên kết của một trang web dễ bị tổn thương với một payload XSS trong URL của nó

Tuy nhiên, payload XSS bất ngờ được thực hiện trên ứng dụng Signal.

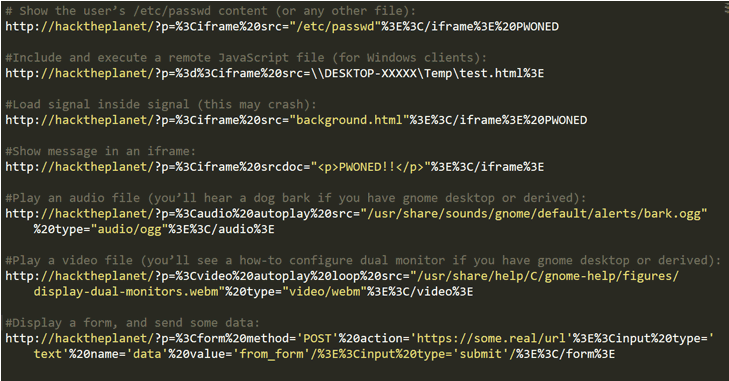

Sau khi phân tích phạm vi của vấn đề này bằng cách kiểm tra nhiều payload XSS, các nhà nghiên cứu nhận thấy lỗ hổng nằm trong chức năng chịu trách nhiệm xử lý các liên kết chia sẻ, qua đó cho phép kẻ tấn công chèn mã HTML/JavaScript do người dùng xác định thông qua thẻ iFrame, hình ảnh, video và audio.

Tận dụng lỗ hổng này, kẻ tấn công thậm chí có thể chèn một biểu mẫu trên cửa sổ trò chuyện của người nhận, lừa họ tiết lộ thông tin nhạy cảm của mình bằng các cuộc tấn công kỹ thuật xã hội.

Trước đây các nhà nghiên cứu đã suy đoán rằng lỗ hổng Signal có thể cho phép kẻ tấn công thực hiện các lệnh hệ thống hoặc lấy thông tin nhạy cảm như các khóa giải mã – nhưng không phải vậy.

Lỗ hổng này đã được các nhà phát triển Signal ngay lập tức vá ngay sau khi video PoC được phát hành bởi Ortega cuối tuần trước.

Các nhà nghiên cứu cũng phát hiện ra rằng một bản vá (chức năng regex để xác nhận URL) cho lỗ hổng này tồn tại trong các phiên bản trước của ứng dụng máy tính để bàn, nhưng bằng cách nào đó đã bị loại bỏ hoặc bỏ qua trong bản cập nhật Signal phát hành vào ngày 10 tháng 4 năm nay.

Bây giờ, sau khi biết chi tiết đầy đủ về lỗ hổng, có vẻ như vấn đề không phải nghiêm trọng như suy đoán.

Vì vậy, bạn có thể dựa vào Signal để sử dụng liên lạc được mã hóa mà không phải lo lắng gì. Chỉ cần đảm bảo dịch vụ luôn được cập nhật.