Các nhà nghiên cứu đã phát hiện ra rằng ngay cả sau khi có một chương trình mã hóa tiên tiến tại chỗ, hơn 100 triệu thiết bị Internet-of-Things (IoT) từ hàng nghìn nhà cung cấp dễ bị tổn thương bởi cuộc tấn công hạ cấ mà có thể cho phép kẻ tấn công truy cập trái phép vào thiết bị của bạn.

Vấn đề nằm trong việc thực hiện giao thức Z-Wave — một công nghệ truyền thông dựa trên tần số vô tuyến (RF), chủ yếu được sử dụng bởi các thiết bị tự động hóa gia đình để giao tiếp với nhau.

Giao thức Z-Wave được thiết kế với mục đích cung cấp một quy trình dễ dàng để thiết lập ghép nối và điều khiển các thiết bị từ xa — như điều khiển ánh sáng, hệ thống bảo mật, bộ điều nhiệt, cửa sổ, ổ khóa, hồ bơi và dụng cụ mở cửa nhà để xe — với khoảng cách tới 100 mét (330 feet).

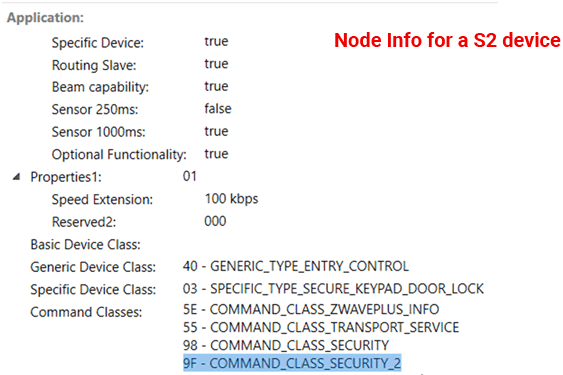

Tiêu chuẩn bảo mật mới nhất cho Z-Wave, được gọi là khung bảo mật S2, sử dụng cơ chế trao đổi khóa nâng cao, tức là giao thức thỏa thuận khóa ẩn danh Elliptic-Curve Diffie-Hellman (ECDH), để chia sẻ các khóa mạng duy nhất giữa bộ điều khiển và thiết bị khách trong quá trình ghép nối.

Ngay cả sau khi Silicon Labs, công ty sở hữu Z-Wave, đã bắt buộc các thiết bị IoT được chứng nhận sử dụng chuẩn bảo mật mới nhất của S2, hàng triệu thiết bị thông minh vẫn hỗ trợ phiên bản ghép nối không an toàn cũ hơn, được gọi là khung S0, để tương thích.

Tiêu chuẩn S0 đã được tìm thấy dễ bị tổn thương nghiêm trọng trong năm 2013 do sử dụng khóa mã hóa cứng (ví dụ: 0000000000000000) để bảo vệ khóa mạng, cho phép kẻ tấn công trong phạm vi của các thiết bị được nhắm mục tiêu chặn liên lạc.

Sau khi phân tích Z-Wave, các nhà nghiên cứu bảo mật từ Pen Test Partners tại Vương quốc Anh đã phát hiện ra rằng những thiết bị hỗ trợ cả hai phiên bản của các cơ chế chia sẻ khóa có thể buộc phải hạ cấp quá trình ghép nối từ S2 sang S0.

Được các nhà nghiên cứu gọi là Z-Shave, tấn công hạ cấp giúp kẻ tấn công dễ dàng hơn trong quá trình ghép nối để ngăn chặn trao đổi khóa và lấy khóa mạng để điều khiển thiết bị từ xa.

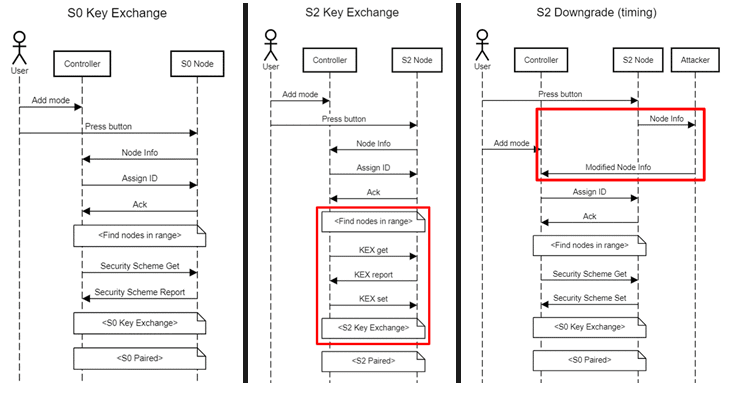

Các nhà nghiên cứu đã tìm thấy lỗ hổng trong khi so sánh quá trình trao đổi khóa sử dụng S0 và S2, trong đó họ nhận thấy rằng lệnh thông tin nút chứa lớp bảo mật đang được chuyển hoàn toàn chưa được mã hóa và chưa được xác thực, cho phép kẻ tấn công chặn hoặc phát lệnh nút giả mạo mà không cần thiết lập lớp bảo mật.

Các nhà nghiên cứu – Ken Munro và Andrew Tierney – đã sử dụng Khóa cửa thông minh Conexis L1, sản phẩm chủ lực của công ty Yale của Anh với giá 360 đô la để khai thác; thực hiện hạ cấp bảo mật, lấy cắp chìa khóa và đạt được truy cập vĩnh viễn vào khóa Yale.

Bạn cũng có thể xem video của cuộc tấn công Z-Shave, trong đó các nhà nghiên cứu đã chứng minh làm thế nào một kẻ tấn công có thể mở khóa một cánh cửa.

Cuộc tấn công mã hóa S0 ban đầu được công bố bởi công ty tư vấn bảo mật mạng SensePost vào năm 2013 nhưng tại thời điểm đó, Silicon Labs không thấy vấn đề này là một mối đe dọa nghiêm trọng trong thực tế bởi vì nó bị giới hạn trong khung thời gian của quá trình ghép nối.

Silicon Labs đăng bài trên blog để phản hồi lại những phát hiện của các Pen Test Partners hôm thứ Tư và nói là công ty tin tưởng rằng các thiết bị thông minh của họ an toàn và không dễ bị đe dọa.

Công ty cũng cho biết có các thủ tục để thông báo và cảnh báo người dùng khi các thiết bị an toàn kết nối với mạng bằng cách sử dụng trao đổi hạ cấp, nhưng các nhà sản xuất thiết bị IoT hầu như không cung cấp bất kỳ giao diện người dùng nào để hiển thị cảnh báo đó, khiến người dùng không biết về cuộc tấn công này.