Nội dung

Nếu bạn nghĩ rằng các tệp phương tiện (file media) bạn nhận được trên các ứng dụng nhắn tin bảo mật được mã hóa end-to-end như Whatsapp và Telegram không thể bị giả mạo thì bạn thực sự cần suy nghĩ lại.

Các nhà nghiên cứu bảo mật tại Symantec mới đây đã mô phỏngnhiều kịch bản tấn công thú vị nhằm vào các ứng dụng WhatsApp và Telegram trên Android,có thể cho phép các chủ thể độc hại phát tán tin tức giả mạo hoặc lừa đảo ngườidùng gửi thanh toán đến tài khoản của các hacker.

Được đặt tên là “Media File Jacking”, cuộc tấn công đã một lần nữa chỉ ra thực tế rằng bất kỳ ứng dụng nào được cài đặt trên thiết bị đều có thể truy cập và ghi lại (rewrite) các tệp được lưu trong bộ nhớ ngoài, bao gồm cả các tệp được lưu bởi các ứng dụng khác cài đặt trên cùng thiết bị.

WhatsApp và Telegram vốn cho phép người dùng chọn vị trí lưumong muốn đối với các tệp đa phương tiện vào bộ nhớ trong (internal storage)hoặc bộ nhớ ngoài (external storage) của thiết bị.

Tuy nhiên, WhatsApp cho Android theo mặc định sẽ tự động lưutrữ các tệp phương tiện trong bộ nhớ ngoài, trong khi Telegram cho Android sử dụngbộ nhớ trong để lưu trữ các tệp của người dùng mà các ứng dụng khác không thểtruy cập.

Dẫu vậy, nhiều người dùng Telegram lại có thể thay đổi thủcông cài đặt này thành bộ nhớ ngoài, sử dụng tùy chọn “Lưu vào thư viện”trong cài đặt (settings), khi họ muốn chia sẻ lại các tệp media đã nhậnvới bạn bè bằng các ứng dụng liên lạc khác như Gmail, Facebook Messenger hoặcWhatsApp.

Cần lưu ý rằng các cuộc tấn công dạng này không chỉ giới hạnở WhatsApp và Telegram mà còn ảnh hưởng đến chức năng và quyền riêng tư của nhiềuứng dụng Android khác.

Tấn công “Media File Jacking” hoạt động như thế nào?

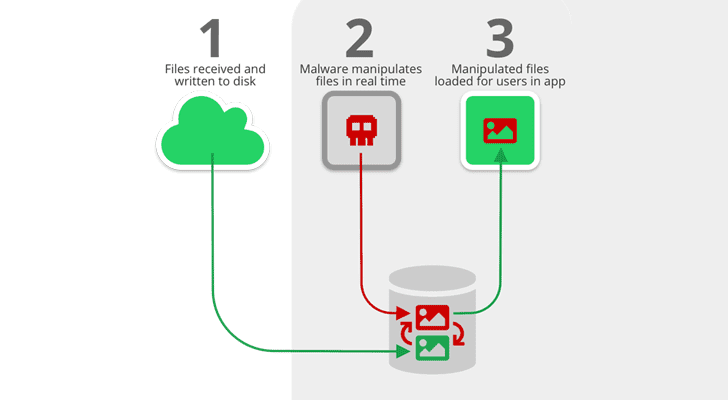

Giống như các cuộc tấn công man-in-the-disk, một ứng dụng độc hại được cài đặt trên thiết bị của người nhận có thể chặn và thao túng các tệp phương tiện, chẳng hạn như ảnh, tài liệu hoặc video riêng tư được gửi giữa những người dùng với nhau thông qua bộ lưu trữ ngoài của thiết bị trong thời gian thực mà người nhận không hề hay biết.

Các nhà nghiên cứu cho biết thực tế là các tệp được lưu trữ và được tải từ bộ nhớ ngoài mà không có cơ chế bảo mật thích hợp sẽ có thể cho phép các ứng dụng khác có quyền lưu trữ “write-to-external” có thể gây rủi ro cho tính toàn vẹn của các tệp phương tiện.

Các hacker có thể lợi dụng mối quan hệ tin cậy giữa người gửivà người nhận khi sử dụng các ứng dụng nhắn tin này để thu lợi cá nhân hoặc thựchiện các cuộc tấn công phá hoại nhắm mục tiêu vào người dùng.

Các nhà nghiên cứu đã minh họa và mô phỏng bốn kịch bản tấncông như được giải thích bên dưới, trong đó một ứng dụng phần mềm độc hại có thểphân tích và thao tác tức thời các tệp đến (incoming files), dẫn đến:

1.) Thao túng hình ảnh (Image manipulation)

Trong kịch bản tấn công này, một ứng dụng có vẻ như an toànnhưng thực chất là một ứng dụng độc hại được người dùng tải xuống có thể chạytrong nền để thực hiện cuộc tấn công Media File Jacking trong khi nạn nhân sử dụngWhatsApp và thao túng ảnh cá nhân gần với thời gian thực (near-real-time)mà nạn nhân không hề hay biết.

2.) Thao túng thanh toán (Payment manipulation)

Kịch bản mà các nhà nghiên cứu gọi là “một trong nhữngcuộc tấn công Media File Jacking gây thiệt hại nhất” là một viễn cảnh màchủ thể độc hại có thể thao túng hóa đơn do nhà cung cấp gửi cho khách hàng đểlừa họ thanh toán vào tài khoản do kẻ tấn công kiểm soát.

3.) Giả mạo tin nhắn âm thanh (Audio message spoofing)

Trong kịch bản tấn công này, những kẻ tấn công có thể khaithác mối quan hệ tin cậy giữa các nhân viên trong một tổ chức. Họ có thể sử dụngtái tạo giọng nói thông qua công nghệ deep learning để thay đổi một tin nhắn âmthanh gốc nhằm mục đích tư lợi cá nhân hoặc phá hoại.

4.) Lan truyền tin giả mạo (Spread fake news)

Trong Telegram, quản trị viên sử dụng khái niệm“kênh” để truyền phát tin nhắn đến một số lượng người đăng ký khônggiới hạn sử dụng nội dung được xuất bản. Sử dụng các cuộc tấn công Media FileJacking, kẻ tấn công có thể thay đổi các tệp phương tiện xuất hiện trong nguồncấp dữ liệu kênh đáng tin cậy trong thời gian thực để truyền bá tin tức giả.

Cách ngăn chặn tin tặc tấn công các tập tin Android của bạn

Symantec đã thông báo cho Telegram và Facebook / WhatsApp về các cuộc tấn công Media File Jacking, nhưng họ tin rằng vấn đề sẽ được Google giải quyết với bản cập nhật Android Q sắp tới.

Android Q bao gồm một tính năng bảo mật mới có tên là ScopedStorage thay đổi cách các ứng dụng truy cập các tệp trên bộ nhớ ngoài của thiếtbị.

Scoped Storage cung cấp cho mỗi ứng dụng một hộp cát lưu trữ riêng biệt vào bộ nhớ ngoài của thiết bị nơi không có ứng dụng nào có thể truy cập trực tiếp dữ liệu được lưu bởi các ứng dụng khác trên thiết bị của người dùng.

Cho đến lúc đó, người dùng có thể giảm thiểu rủi ro của cáccuộc tấn công đó bằng cách vô hiệu hóa tính năng chịu trách nhiệm lưu các tệpphương tiện vào bộ nhớ ngoài trên thiết bị. Để thực hiện thao tác này, ngườidùng Android có thể truy cập:

- WhatsApp: Settings (Cài đặt) → Chats (Trò chuyện) → Turn the toggle off for ‘Media Visibility’ (Tắt chuyển đổi cho ‘Hiển thị phương tiện’)

- Telegram: Settings (Cài đặt) → Chat Settings (Cài đặt trò chuyện) → Disable to toggle for ‘Save to Gallery’ (Tắt chuyển đổi cho ‘Lưu vào thư viện’)

THN