Nội dung

Nhóm hacker khét tiếng eGobbler nổi lên từ hồi đầu năm nay với các chiến dịch quảng cáo độc hại “khổng lồ”, mới đây lại tiếp tục gây chú ý với một chiến dịch mới khai thác hai lỗ hổng trình duyệt nhằm hiển thị quảng cáo pop-up xâm nhập và cưỡng bức người dùng chuyển hướng đến các trang web độc hại.

Cần lưu ý là các hacker không hề tìm được cách chạy quảng cáomiễn phí, mà thay vào đó phương thức hoạt động của chúng là dựa vào các khoảnngân quỹ lớn để đạt được hàng tỷ lượt hiển thị quảng cáo trên các trang web nổitiếng (high profile) thông qua các mạng quảng cáo hợp pháp.

Khai thác trình duyệt nhằm đạt tỷ lệ nhấp chuột tối đa

Nhưng thay vì dựa vào số lượt tương tác có chủ ý của khách truy cập vớiquảng cáo trực tuyến, eGobbler sử dụng các thủ thuật khai thác trình duyệt(Chrome và Safari) để đạt được tỷ lệ nhấp chuột (click rate) tối đa và chiếmquyền kiểm soát càng nhiều phiên của người dùng càng tốt.

Trong chiến dịch quảng cáo độc hại được thực hiện hồi tháng 4, nhómeGobbler đã khai thác thành công lỗ hổng 0-day (CVE-2019-5840) trong Chrome dànhcho hệ điều hành iOS, cho phép những kẻ này vượt qua (bypass) trình chặncửa sổ pop-up tích hợp của trình duyệt trên các thiết bị iOS và chiếm quyền kiểmsoát 500 triệu phiên người dùng di động trong vòng một tuần nhằm hiển thị cácquảng cáo pop-up.

về tình trạng lây nhiễm virus của thiết bị

Mặc dù Google đã vá lỗ hổng với việc phát hành Chrome 75 vào tháng 6, nhưng eGobbler vẫn đang tiếp tục khai thác lỗ hổng này để nhắm mục tiêu vào những người dùng chưa cập nhật phiên bản trình duyệt Chrome mới.

eGobbler khai thác lỗ hổng WebKit để chuyển hướng người dùng đến các trang web độc hại

Tuy nhiên, theo báo cáo mới nhất được công bố bởi công ty bảo mật Confiant, các tác nhân đe dọa eGobbler gần đây đã phát hiện và bắt đầu khai thác một lỗ hổng mới trong WebKit – một công cụ trình duyệt nguồn mở được sử dụng bởi trình duyệt Apple Safari cho iOS, macOS, Chrome dành cho iOS và cả các phiên bản trước đó của Chrome cho máy tính để bàn.

Khai thác WebKit mới có nhiều điểm thú vị hơn vì nó không yêu cầu ngườidùng nhấp vào bất cứ nơi nào trên các bản tin, blog hoặc trang web thông tin màhọ truy cập, đồng thời cũng không tạo ra bất kỳ quảng cáo pop-up nào.

Thay vào đó, quảng cáo hiển thị được bảo trợ bởi eGobbler tận dụng các khaithác WebKit để cưỡng bức chuyển hướng khách truy cập đến các trang web lưu trữcác chương trình lừa đảo hoặc phần mềm độc hại ngay khi họ nhấn nút “key down”(phím xuống) hoặc “page down” (trang xuống) trên bàn phím trongkhi đọc nội dung trên trang web.

Điều này xảy ra là do lỗ hổng Webkit nằm trong một hàm JavaScript, được gọi là onkeydown. Mỗi khi người dùng nhấn vào một phím trên bàn phím, quảng cáo sẽ được cho phép hiển thị trong iframe và tránh được các bảo vệ từ hộp cát bảo mật.

Hơn 1,16 lượt hiển thị quảng cáo độc hại

Mặc dù theo nguyên tắc thì cửa hàng ứng dụng Apple sẽ hạn chế tất cả các ứng dụng iOS có khả năng duyệt web để sử dụng khung WebKit của nó, bao gồm cả Google Chrome cho iOS, điều đó có nghĩa người dùng di động ít có khả năng bị ảnh hưởng bởi lỗ hổng chuyển hướng vì ‘onkeydown’ không hoạt động trên hệ điều hành di động.

Tuy nhiên, payload của eGobbler thường được phân phối thông qua các dịchvụ CDN phổ biến có bao gồm mã để kích hoạt chuyển hướng khi khách truy cập (củacác ứng dụng web được nhắm mục tiêu) cố gắng nhập nội dung nào đó trongvùng văn bản hoặc biểu mẫu tìm kiếm. Lúc này các hacker có khả năng cao để tốiđa hóa cơ hội chiếm quyền điều khiển các keypress này.

Các nhà nghiên cứu tin rằng đây chính là điểm mấu chốt khiếncho cuộc tấn công trở nên nghiêm trọng hơn.

Từ ngày 1 tháng 8 đến ngày 23 tháng 9, các nhà nghiên cứu ước tính có tớihơn 1,16 tỷ lượt hiển thị.

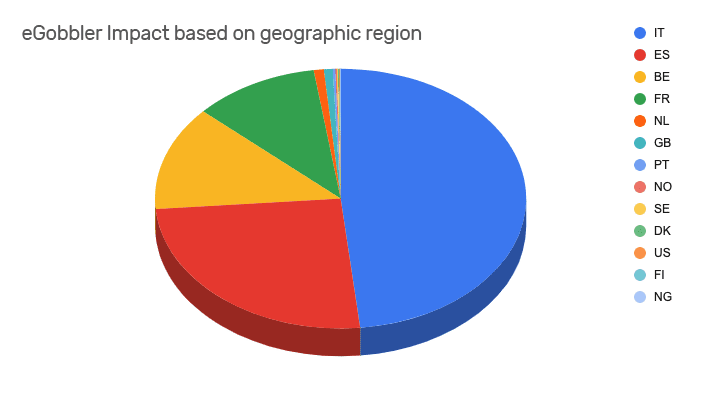

Nếu chiến dịch trước, eGobbler chủ yếu nhắm vào người dùng iOS ở Hoa Kỳ thì cuộc tấn công mới này chuyển hướng mục tiêu vào những người dùng ở các nước châu Âu và phần lớn là từ Ý.

Confiant đã báo cáo riêng về lỗ hổng WebKit cho các nhóm bảo mật của Google và Apple. Apple đã vá lỗ hổng trong WebKit bằng việc phát hành iOS 13 vào ngày 19 tháng 9 và trong trình duyệt Safari 13.0.1 vào ngày 24 tháng 9, trong khi Google vẫn chưa giải quyết vấn đề này trong Chrome.

THN