Nội dung

1. CVE là gì?

CVE (Common Vulnerabilities and Exposures) là một danh sách các lỗ hổng và rủi ro bảo mật đã được tiết lộ công khai. Chương trình này được MITRE khởi tạo vào năm 1999 nhằm xác định và phân loại các lỗ hổng thường gặp.

Mỗi lỗ hổng sẽ có một bản mô tả thông tin chi tiết. Các chuyên gia an ninh mạng sẽ sử dụng bản mô tả này để cùng nhau thảo luận và đưa ra hướng khắc phục lỗ hổng triệt để.

2. Mục đích của CVE

Mục đích của CVE là chia sẻ thông tin về các lỗ hổng bảo mật giữa các tổ chức một cách dễ dàng hơn. CVE cho phép các chuyên gia an ninh mạng truy cập nhiều nguồn thông tin về các mối đe dọa bảo mật mà chỉ cần sử dụng ID (mã định danh) của chúng.

3. Tổng quan về CVE ID (mã định danh CVE)

Mỗi lỗ hổng bảo mật sẽ được gắn với một CVE ID (CVE Identifier), có định dạng: CVE-[Year]-[Number]. Trong đó, [Year] là năm mà lỗ hổng này được báo cáo, [Number] là một dãy số được chỉ định bởi CNAs.

CVE ID khá ngắn gọn, không nêu ra rủi ro, mức độ ảnh hưởng hay thông tin kỹ thuật khác. Tuy nhiên, CVE ID có cung cấp đường dẫn đến các cơ sở dữ liệu có đầy đủ thông tin về lỗ hổng để người dùng có thể tham khảo.

CNA là gì?

CNAs (CVE Numbering Authorities) là các tổ chức trên thế giới được phép chỉ định CVE ID cho các lỗ hổng bảo mật. Các tổ chức này bao gồm các nhà cung cấp phần mềm, các tổ chức nghiên cứu, các công ty bảo mật hoặc là chính MITRE. Hiện tại, có 104 CNAs ở 18 quốc gia khác nhau. Có thể kể đến những tổ chức lớn như Microsoft, Adobe, Apple, Cisco, Google, Hewlett Packard Enterprise, Huawei, IBM, Intel, Mozilla, Oracle, Red Hat, Siemens, Symantec, VMWare, Atlassian, Autodesk, Cloudflare, Elastic, GitHub, Kubernetes, Netflix, Salesforce… Doanh nghiệp có thể xem danh sách đầy đủ tại đây.

4. Lỗ hổng như thế nào thì được xác định là CVE?

Dưới đây là ba yếu tố để xác định một lỗ hổng là CVE:

- Lỗ hổng có tác động tiêu cực đến tình trạng an ninh. Lỗ hổng này phải được nhà cung cấp thừa nhận là có ảnh hưởng tiêu cực đến hiện trạng bảo mật của các đơn vị đang sử dụng sản phẩm/ dịch vụ của họ. Hoặc những tác động tiêu cực của lỗ hổng này lên hệ thống bị ảnh hưởng phải được ghi nhận bằng văn bản.

- Lỗ hổng có thể được khắc phục độc lập. Việc khắc phục lỗ hổng này có thể được thực hiện độc lập mà không gây ảnh hưởng đến hệ thống mạng chung.

- Lỗ hổng chỉ tác động lên một codebase. Nếu lỗ hổng tác động lên nhiều codebase khác nhau thì chúng cần được phân loại thành các CVE ID khác nhau.

5. Giải đáp một số thắc mắc về CVE

5.1. Có phải bất kỳ người dùng nào cũng có thể truy cập dữ liệu CVE?

CVE là dữ liệu miễn phí và người dùng có thể truy cập công khai. Bất kỳ người dùng nào cũng có thể tìm kiếm, tải xuống, sao chép, tham khảo và phân tích CVE, miễn là họ không sửa đổi bất cứ thông tin nào.

5.2. CVE có phải là cơ sở dữ liệu lỗ hổng hay không?

CVE không phải là cơ sở dữ liệu về lỗ hổng bảo mật. CVE được thiết kế để liên kết các cơ sở dữ liệu về lỗ hổng bảo mật và các công cụ khác với nhau.

5.3. Tin tặc có thể sử dụng CVE để tấn công tổ chức/ doanh nghiệp của tôi không?

Câu trả lời là có thể. Tuy nhiên, các chuyên gia an ninh mạng tin rằng lợi ích mà CVE mang lại lớn hơn rủi ro rất nhiều. Nếu cập nhật liên tục về các CVE mới, doanh nghiệp có thể khắc phục lỗ hổng kịp thời và ngăn chặn các cuộc tấn công mạng có thể xảy ra.

Một ví dụ cụ thể, nhiều chuyên gia an ninh mạng tin rằng, ransomware WannaCry, lây lan qua lỗ hổng EternalBlue, sẽ ít ảnh hưởng hơn nếu lỗ hổng này được chia sẻ công khai.

5.4. CVSS là gì?

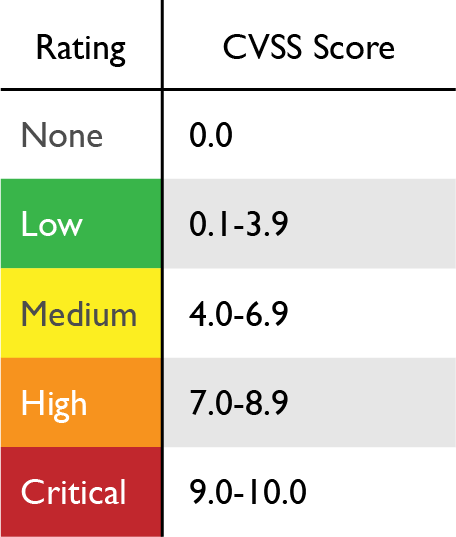

CVSS (The Common Vulnerability Scoring System) là tập hợp các tiêu chuẩn mở để qua đó, đánh giá mức độ nghiêm trọng của một lỗ hổng. Điểm CVSS nằm trong khoảng từ 0,0 đến 10,0. Điểm CVSS càng cao thì mức độ nghiêm trọng càng lớn.

Nếu doanh nghiệp cần tìm hiểu thêm về CVE và cách phòng tránh lỗ hổng, hãy đăng ký để nhận tư vấn từ SecurityBox.

Tham khảo: Upguard