Trong khi diễn biến phức tạp của đại dịch Covid-19 khiến nhiều người phải chuyển sang làm việc tại nhà, một loạt các cuộc tấn công mạng đã lợi dụng sự quan tâm của mọi người về sức khỏe để khai thác các điểm yếu trong cơ sở hạ tầng làm việc từ xa và thực hiện nhiều cuộc tấn công độc hại.

Theo nhà cung cấp nền tảng an ninh mạng SAM Seamless Network, hơn 200.000 doanh nghiệp triển khai giải pháp Fortigate VPN với cấu hình mặc định để giúp nhân viên kết nối và làm việc từ xa, đang phải đối mặt với các cuộc tấn công man-in-the-middle (MitM). Cuộc tấn công này cho phép tin tặc xuất trình chứng chỉ SSL hợp lệ và chiếm đoạt kết nối của người dùng.

“Chúng tôi nhanh chóng nhận ra rằng khi ở cấu hình mặc định, SSL VPN không được bảo vệ như bình thường và rất dễ bị ảnh hưởng bởi các cuộc tấn công MITM,” Niv Hertz và Lior Tashimov của SAM IoT Security Lab cho biết.

“Máy khách Fortigate SSL-VPN chỉ thực hiện xác minh xem chứng chỉ CA có được cấp bởi Fortigate (hay một tổ chức CA đáng tin cậy) mà không yêu cầu bất kỳ bước xác minh nào khác. Do đó kẻ tấn công có thể dễ dàng xuất trình một chứng chỉ cấp cho một bộ định tuyến Fortigate khác mà không hề bị phát hiện, và triển khai một cuộc tấn công man-in-the-middle.”

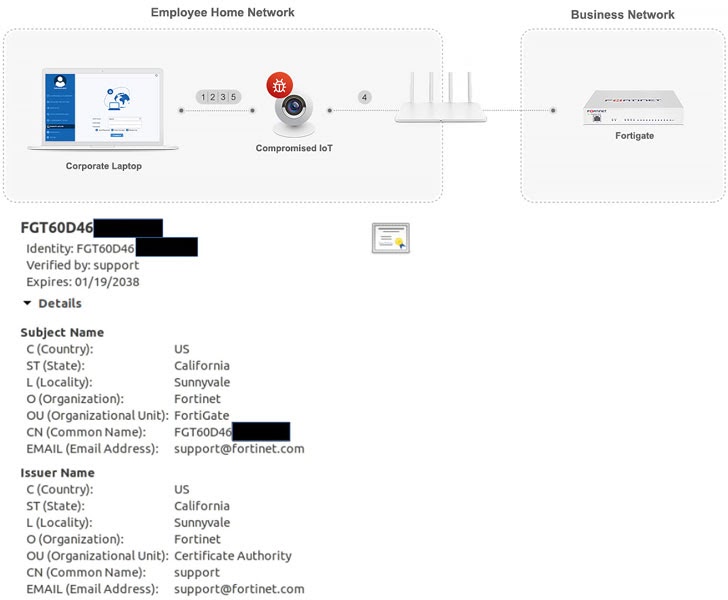

Để đạt được điều này, các nhà nghiên cứu đã thiết lập một thiết bị IoT bị nhiễm độc và sử dụng nó để kích hoạt tấn công MitM ngay sau khi máy khách Fortinet VPN bắt đầu kết nối. Từ đó đánh cắp thông tin đăng nhập của người dùng trước khi chuyển thông tin này đến máy chủ và giả mạo quy trình xác thực.

SSL là một chứng chỉ giúp đảm bảo tính xác thực của một trang web hoặc một tên miền. Chứng chỉ này thường hoạt động bằng cách xác minh thời hạn hiệu lực, chữ ký điện tử của trang web, đồng thời xác minh xem liệu nó có được cấp bởi một tổ chức phát hành chứng chỉ (CA) đáng tin, hoặc xem liệu chủ thể (subject) trên chứng chỉ đó có khớp với máy chủ mà máy khách đang kết nối tới hay không.

Tìm hiểu về SSL và HTTPS

Theo các nhà nghiên cứu, vấn đề bắt nguồn từ việc các công ty sử dụng chứng chỉ SSL tự ký mặc định.

Việc mọi bộ định tuyến Fortigate đi kèm với chứng chỉ SSL mặc định đều được ký bởi Fortinet khiến cho chứng chỉ này có thể bị bên thứ ba giả mạo, miễn là nó hợp lệ và được cấp bởi Fortinet hoặc bất kỳ tổ chức CA đáng tin cậy nào khác. Từ đó cho phép kẻ tấn công tái định tuyến lưu lượng truy cập đến một máy chủ mà mà chúng kiểm soát và giải mã các nội dung được gửi đến.