Một nhà nghiên cứu bảo mật đã tiết lộ chi tiết về một lỗ hổng trong Microsoft Outlook mà công ty đã phát hành bản vá lỗi cho trong tháng này – gần 18 tháng sau khi nhận được báo cáo.

Lỗ hổng trong Microsoft Outlook (CVE-2018-0950) cho phép kẻ tấn công ăn cắp thông tin nhạy cảm, bao gồm thông tin đăng nhập Windows của người dùng, chỉ bằng cách thuyết phục nạn nhân xem trước một email với Microsoft Outlook mà không yêu cầu bất kỳ sự tương tác nào của người dùng.

Lỗ hổng được phát hiện bởi Will Dormann – thuộc Trung tâm Điều phối CERT (CERT / CC), nằm trong cách Microsoft Outlook cho phép lưu trữ nội dung OLE từ xa khi tin nhắn email RTF (Rich Text Format) được xem trước và tự động khởi tạo các kết nối SMB.

Kẻ tấn công từ xa có thể khai thác lỗ hổng trong Microsoft Outlook bằng cách gửi một email RTF chứa tệp tin ảnh lưu trữ từ xa (đối tượng OLE) được tải từ máy chủ SMB kiểm soát bởi hắn tới nạn nhân mục tiêu.

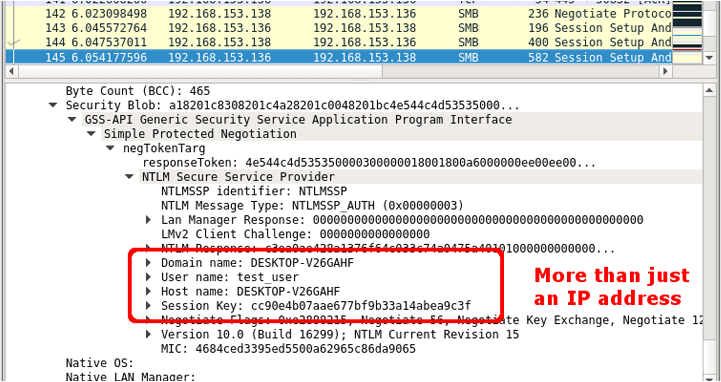

Vì Microsoft Outlook tự động hiển thị nội dung OLE nên nó sẽ bắt đầu tự động xác thực với máy chủ từ xa được kiểm soát bởi kẻ tấn công thông qua giao thức SMB sử dụng đăng nhập một lần (SSO). Microsoft Outlook sẽ tự hiển thị tên người dùng mục tiêu và hash NTLMv2 của mật khẩu, qua đó cho phép kẻ tấn công chiếm quyền truy cập vào hệ thống của nạn nhân.

US – CERT giải thích: “Điều này có thể làm rò rỉ địa chỉ IP, tên miền, tên máy chủ, mật khẩu và tên của người dùng. Nếu mật khẩu của người dùng không đủ phức tạp thì kẻ tấn công có thể crack mật khẩu trong một khoảng thời gian ngắn.”

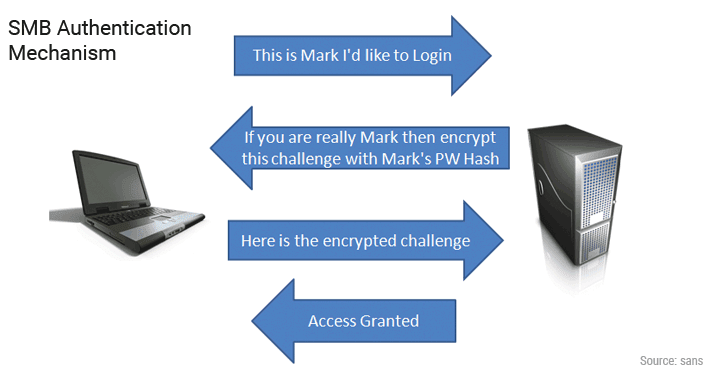

Có thể bạn đang băn khoăn tại sao máy tính Windows của mình tự động gửi thông tin đăng nhập cho máy chủ SMB của kẻ tấn công?

Đây là cách chứng thực qua giao thức SMB (Server Message Block) hoạt động kết hợp với cơ chế xác thực phản hồi/đáp ứng NTLM, được mô tả trong hình trên.

Dormann báo cáo lỗ hổng với Microsoft vào tháng 11 năm 2016. Trong nỗ lực khắc phục vấn đề này, công ty đã đưa ra một bản sửa lỗi không hoàn thiện trong bản cập nhật patch Tuesday vào tháng 4 năm 2018 – tức là gần 18 tháng kể từ ngày báo cáo.

Miếng vá bảo mật chỉ ngăn Outlook tự động khởi tạo các kết nối SMB khi nó xem trước các email RTF nhưng nhà nghiên cứu lưu ý rằng bản sửa lỗi không ngăn được tất cả các cuộc tấn công SMB.

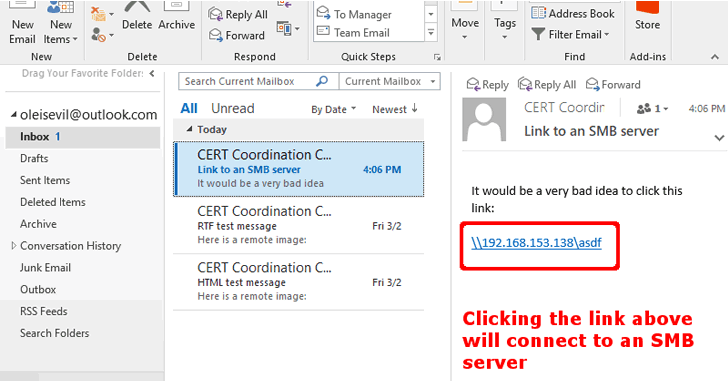

Dormann nói: “Điều quan trọng là phải nhận ra rằng ngay cả với miếng vá này, một người sử dụng vẫn có thể trở thành nạn nhân của các loại tấn công được mô tả ở trên”. “Ví dụ, nếu một email có đường liên kết UNC bắt đầu bằng” \\ ” thì khi người dùng nhấp vào liên kết, họ sẽ bắt đầu một kết nối SMB tới một máy chủ cụ thể.”

Ngay cả khi bạn đã cài đặt bản vá cập nhật mới nhất của Microsoft, thì những kẻ tấn công vẫn có thể khai thác lỗ hổng trong Microsoft Outlook. Vì vậy, người dùng Windows, đặc biệt là quản trị viên mạng tại các doanh nghiệp, nên làm theo các bước dưới đây để giảm thiểu sự ảnh hưởng của lỗ hổng này.

- Cài đặt bản cập nhật mới nhất của Microsoft cho CVE-2018-0950.

- Chặn các cổng cụ thể (445 / tcp, 137 / tcp, 139 / tcp, cùng với 137 / udp và 139 / udp) được sử dụng cho các phiên SMB đến và đi.

- Chặn xác thực NT LAN Manager (NTLM) đăng nhập một lần (SSO).

- Luôn sử dụng các mật khẩu phức tạp, không thể dễ dàng bị crack ngay cả khi hash của chúng bị đánh cắp (bạn có thể sử dụng quản lý mật khẩu để làm công việc này).

- Quan trọng nhất, không nhấp vào liên kết đáng ngờ được cung cấp trong email.