Nội dung

Mới đây các nhà nghiên cứu an ninh mạng đã tiết lộ sự tồn tại của một lỗ hổng nghiêm trọng chưa từng được biết đến nằm trong thẻ SIM điện thoại. Lỗ hổng cho phép tin tặc xâm nhập điện thoại di động và theo dõi mục tiêu từ xa chỉ bằng việc gửi một tin nhắn văn bản.

Lỗi này được gọi là Simjacker, nằm trong một phần cụ thểcủa phần mềm tên là S@T Browser (1 bộ công cụ SIM chức năng) có trong hầu hếtcác loại thẻ SIM phổ biến của các nhà mạng di động tại ít nhất 30 quốc gia. Nócó thể bị khai thác bất kể nạn nhân đang dùng loại handset nào.

Một công ty tư nhân làm việc với Chính phủ khai thác lỗhổng Simjacker cho tới nay đã 2 năm với mục đích thực hiện giám sát có chủ đíchngười dùng di động tại một vài quốc gia.

S@T Browser viết tắt của SIMalliance ToolBox Browser, làmột ứng dụng được cài đặt trên rất nhiều loại SIM trong đó có eSIM – một phần củaSIM Tool Kit (STK) được thiết kế để cho phép các nhà mạng cung cấp một số dịchvụ và gói đăng ký cơ bản cùng các dịch vụ giá trị gia tăng không dây cho kháchhàng.

Vì S@T Browser có chứa một loạt các hướng dẫn STK như gửitin nhắn, thực hiện cuộc gọi, truy cập trình duyệt, cung cấp dữ liệu cục bộ, chạybằng lệnh và gửi dữ liệu nên có thể bị kích hoạt chỉ bằng cách gửi một tin nhắnvăn bản tới thiết bị. Đồng thời phần mềm này yêu cầu một môi trường thực thi đểchạy những lệnh độc hại trên điện thoại di động.

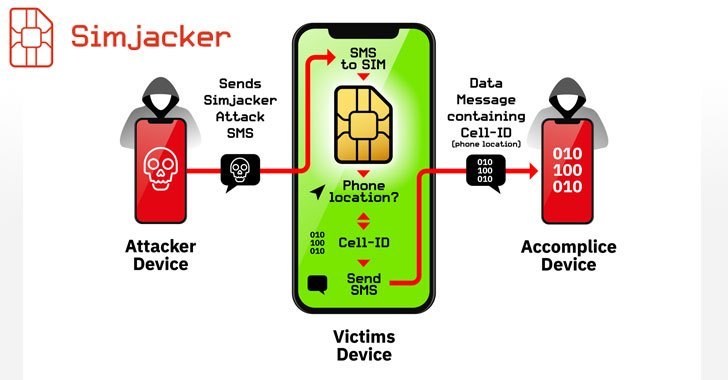

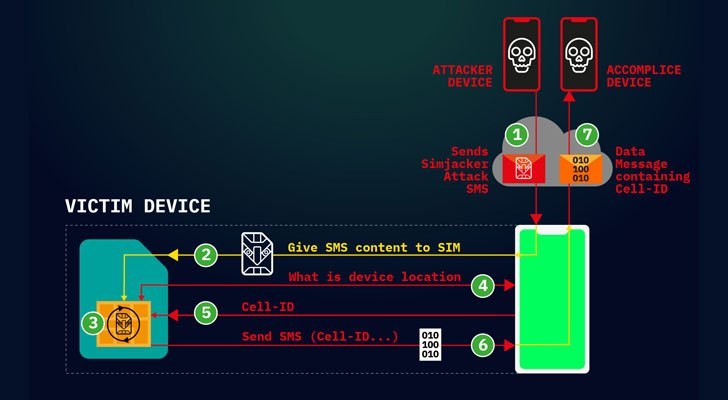

Cách thức hoạt động của lỗ hổng Simjacker

Trong một nghiên cứu mới đây của AdaptiveMobile Security, lỗ hổng có thể bị khai thác bằng cách sử dụng 1 modem GSM giá $10 để thực hiện một vài thao tác trên thiết bị mục tiêu chỉ bằng việc gửi một tin nhắn văn bản có chứa một loại mã giống phần mềm gián điệp. Các thao tác đó bao gồm:

- Khôi phục được định vị và thông tin IMEI của thiết bị mục tiêu

- Gửi tin nhắn lừa đảo dưới danh nghĩa chủ thiết bị

- Thực hiện các vụ lừa đảo lớn bằng cách gọi điện tới các thuê bao cố định cấp cao

- Thăm dò tình hình xung quanh nạn nhân bằng cách khiến cho thiết bị gọi tới thuê bao của kẻ tấn công

- Lan truyền phần mềm độc hại bằng cách yêu cầu trình duyệt thiết bị của nạn nhân truy cập một trang web độc hại

- Thực hiện tấn công từ chối dịch vụ bằng cách vô hiệu hóa thẻ SIM

- Thu hồi các thông tin khác như ngôn ngữ, radio type, dung lượng pin

Các nhà nghiên cứu cho biết, trong quá trình tấn công,người dùng hoàn toàn không hề nhận thức được tình hình, thông tin của mình đã bịthu hồi hay đã rò rỉ ra ngoài thành công. Ngoài ra, thông tin định vị của hàngngàn thiết bị đã bị lấy đi mà không có sự đồng ý hay nhận thức của người dùng. Tuynhiên, tấn công Simjacker có thể, đã và đang lan rộng hơn nữa với nhiều loại tấncông khác.

Mặc dù các chi tiết kĩ thuật, nghiên cứu cụ thể và bằngchứng dự kiến sẽ được công bố trong thời gian tới đây, các nhà nghiên cứu chobiết họ đã nhận thấy những vụ tấn công đang xảy ra trên các thiết bị của hầu hếtcác nhà cung cấp bao gồm cả Apple, ZTE, Motorola, Samsung, Google, Huawei, thậmchí cả thiết bị IoT có thẻ SIM.

Theo các nhà nghiên cứu, tất các nhà cung cấp và mẫu điện thoại di động đều dễ bị Simjacker tấn công vì lỗ hổng này khai thác một công nghệ hợp pháp trên thẻ SIM mà đã không được nâng cấp từ năm 2009. Điều này là mối nguy cho hơn một tỷ người dùng.

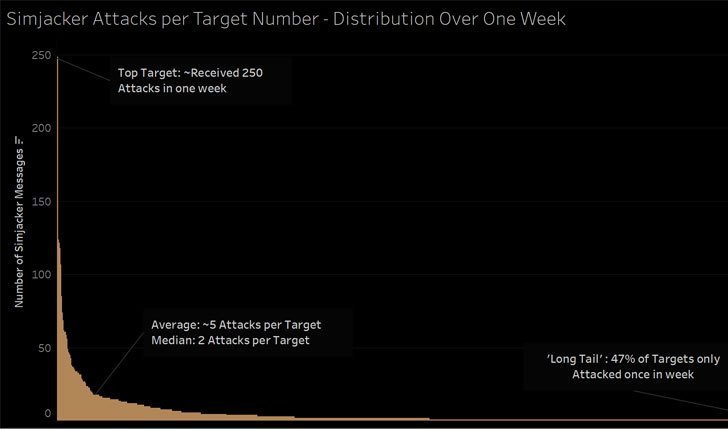

Lỗ hổng Simjacker đang bị khai thác trên diện rộng

Các nhà nghiên cứu cho rằng cuộc tấn công Simjacker đãhoạt động cực kỳ hiệu quả và đã khai thác thành công trong vài năm vì nó lợi dụngsự kết hợp giữa giao diện phức tạp và công nghệ ít người biết tới. Điều này chothấy các nhà vận hành mạng di động không thể phụ thuộc vào các phòng thủ tiêuchuẩn hiện hành.

Cathal, Giám đốc Công nghệ của AdaptiveMobile Securitycho biết Simjacker là một mối nguy rõ ràng đối với các nhà mạng di động và cácthuê bao đăng ký. Có khả năng đây sẽ là cuộc tấn công tinh vi nhất từ trước tớinay trong mạng lưới di động trung tâm.

Đây là hồi chuông cảnh tỉnh lớn cho thấy các phía thù địchbên ngoài đang đầu tư mạnh vào những cách thức ngày càng sáng tạo và phức tạp đểphá hoại an ninh mạng. Điều này làm tổn hại đến an ninh và niềm tin của kháchhàng, các nhà mạng di động cũng như ảnh hưởng đến an ninh quốc gia của tất cảcác nước.

Biện pháp giải quyết tình trạng tấn công Simjack

Giờ đây khi lỗ hổng này đã được công khai, các nhà nghiên cứu cho rằng tin tặc và người dùng bên ngoài độc hại khác sẽ cố gắng phát triển các cuộc tấn công này sang các khu vực khác.

Các nhà nghiên cứu đã có trách nhiệm tiết lộ các chi tiếtvề lỗ hổng này cho Hiệp hội GSM, cơ quan thương mại đại diện cho cộng đồng cácnhà mạng di động, cũng như liên minh SIM đại diện cho các nhà sản xuất Thẻ SIM/UICC chính.

SIMalliance đã thừa nhận vấn đề này và đưa ra khuyến nghị cho các nhà sản xuất thẻ SIM để thiết lập bảo mật cho tin nhắn đẩy S@T.

Các nhà mạng di động cũng có thể giảm thiểu ngay mối đe dọa này bằng cáchthiết lập một quy trình phân tích và chặn các tin nhắn đáng ngờ có chứa các lệnhcủa S@T Browser.

Nếu người dùng thiết bị di động đang sử dụng thẻ SIM chứa công nghệ S@T Browser thì có vẻ như họ không thể làm gì nhiều ngoài việc yêu cầu thay thế thẻ SIM có cơ chế bảo mật độc quyền.

THN