Nội dung

Các nhà nghiên cứu an ninh mạng mới đây đã tiết lộ thông tin chi tiết về một cuộc tấn công watering hole nhắm vào cộng đồng người Hàn Quốc ở nước ngoài. Cuộc tấn công này khai thác lỗ hổng trên các trình duyệt web phổ biến như Google Chrome hay Internet Explorer để phát tán mã độc nhằm mục đích gián điệp.

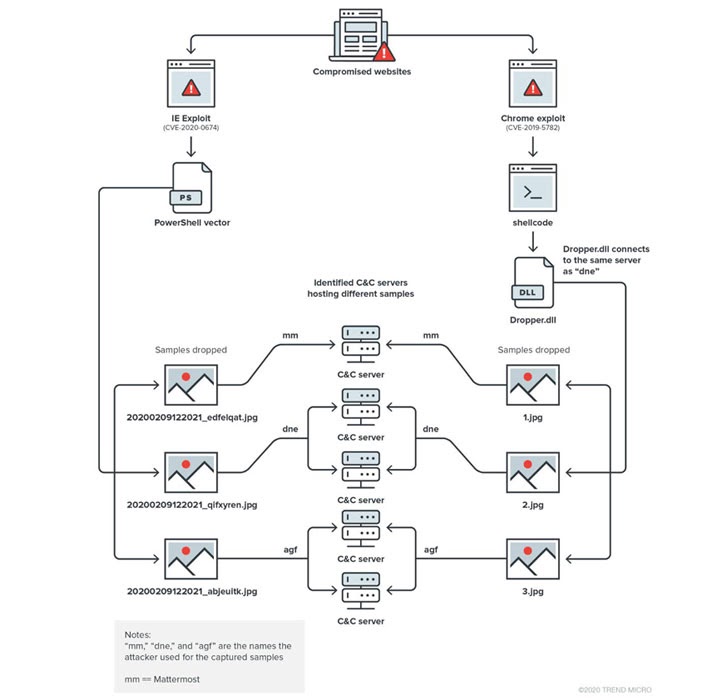

Chiến dịch này được Trend Micro đặt tên là “Operation Earth Kitsune“. Nó sử dụng mã độc SLUB (kết hợp giữa hai từ SLack và githUB) và hai backdoor mới – dneSpy và agfSpy – để trích xuất thông tin hệ thống, nâng cao quyền kiểm soát trên các máy bị ảnh hưởng.

Theo công ty an ninh mạng, các chuyên gia bảo mật đã phát hiện hoạt động của các cuộc tấn công trong suốt tháng 3, 5 và 9.

Watering hole attack là một kỹ thuật tấn công cho phép tin tặc xâm nhập vào hệ thống của doanh nghiệp bằng cách lừa họ truy cập vào các trang web có chèn mã khai thác độc hại. Sau đó, chúng sẽ chiếm quyền điều khiển hệ thống của nạn nhân và lây nhiễm nó với mã độc.

Operation Earth Kitsune được cho là đã triển khai các mẫu spyware trên các trang web liên kết với Triều Tiên, mặc dù quyền truy cập vào các trang web này bị chặn đối với người dùng có địa chỉ IP từ Hàn Quốc.

Một chiến dịch tấn công đa dạng

Các hoạt động liên quan đến SLUB trước đây thường sử dụng kho lưu trữ GitHub để tải các code snippet độc hại xuống hệ thống Windows, và đăng kết quả thực thi lên một kênh Slack bảo mật của kẻ tấn công. Còn phiên bản mới nhất của mã độc này thì nhắm mục tiêu đến Mattermost, một hệ thống nhắn tin mã nguồn mở giống như Slack.

“Chiến dịch tấn công này rất đa dạng. Nó triển khai hàng loạt mẫu mã độc trên máy nạn nhân, và sử dụng nhiều máy chủ C2 trong suốt quá trình tấn công”, Trend Micro cho biết. “Chúng tôi nhận thấy chiến dịch sử dụng tổng cộng 5 máy chủ C2, 7 mẫu mã độc, và mã khai thác cho bốn lỗi N-day.”

Cuộc tấn công được thiết kế để bỏ qua các hệ thống đã cài đặt phần mềm bảo mật, nhằm tránh bị phát hiện. Nó đã lợi dụng một lỗ hổng Chrome đã được vá (CVE-2019-5782). Lỗ hổng này có thể cho phép kẻ tấn công thực thi mã tùy ý bên trong một sandbox thông qua một trang HTML được tạo đặc biệt.

Ngoài ra, một lỗ hổng trên Internet Explorer (CVE-2020-0674) cũng bị lợi dụng để phát tán mã độc qua các trang web bị xâm nhập.

Backdoor gián điệp dneSpy và agfSpy

Mặc dù có sự khác biệt về vectơ lây nhiễm, chuỗi khai thác được thực hiện theo cùng một trình tự: kết nối với máy chủ C2, nhận dropper, sau đó kiểm tra sự hiện diện của các phần mềm diệt mã độc trên hệ thống nạn nhân, trước khi tải xuống ba mẫu backdoor (ở định dạng “.jpg”) và thực thi chúng.

Tuy nhiên ở lần này, kẻ tấn công đã sử dụng máy chủ Mattermost để theo dõi tiến trình tấn công trên các máy bị nhiễm, và tạo kênh riêng cho từng máy để truy xuất thông tin đã thu thập được từ máy chủ bị nhiễm.

Trong số hai backdoor, dneSpy và agfSpy, backdoor dneSpy được thiết kế để thu thập thông tin hệ thống, chụp ảnh màn hình, tải xuống và thực thi các lệnh độc hại nhận được từ máy chủ C