Các nhà nghiên cứu bảo mật cảnh báo người dùng về một chiến dịch phần mềm độc hại đang được tiến hành với mục đích cướp các bộ định tuyến Internet để phân phối Android banking trojan. Qua đó, tin tặc có thể đánh cắp thông tin nhạy cảm của người dùng, thông tin đăng nhập và mã bí mật để xác thực hai yếu tố.

Để lừa những nạn nhân cài đặt phần mềm độc hại trên Android – gọi là Roaming Mantis, tin tặc đã chiếm quyền điều khiển các thiết lập DNS trên các bộ định tuyến dễ bị tấn công và bảo mật kém.

Cuộc tấn công chiếm quyền điều khiển DNS cho phép tin tặc chặn lưu lượng truy cập, đưa các quảng cáo giả mạo trên trang web và chuyển hướng người dùng tới trang web được thiết kế để lừa họ chia sẻ thông tin nhạy cảm như thông tin đăng nhập, chi tiết tài khoản ngân hàng và hơn thế nữa.

Chiếm quyền điều khiển DNS cho một mục đích xấu không phải là mới. Trước đây, chúng tôi đã báo cáo về việc lan rộng DNSChanger và Switcher – cả hai malware đều làm việc bằng cách thay đổi thiết lập DNS của các bộ định tuyến không dây để chuyển hướng lưu lượng người dùng truy cập tới các trang web độc hại do những kẻ tấn công kiểm soát.

Phát hiện bởi các nhà nghiên cứu bảo mật tại Kaspersky Lab, Android banking trojan mới này được phát tán chủ yếu đến những người dùng ở các nước Châu Á, bao gồm Hàn Quốc, Trung Quốc, Bangladesh và Nhật Bản, từ tháng hai năm nay.

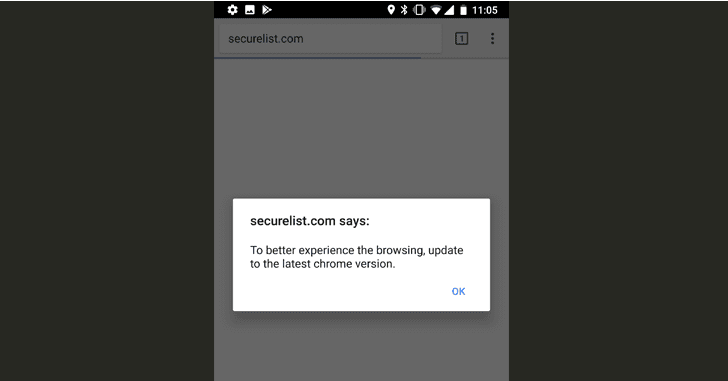

Sau khi được sửa đổi, các thiết lập DNS cấu hình bởi tin tặc sẽ chuyển hướng nạn nhân tới các phiên bản giả mạo của các trang web hợp pháp mà họ cố gắng truy cập và hiển thị một thông báo cảnh báo, ghi rằng “Để trải nghiệm trình duyệt tốt hơn, hãy cập nhật lên phiên bản Chrome mới nhất.”

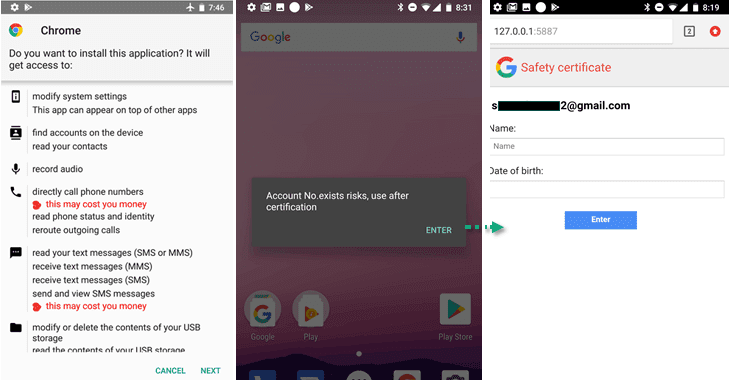

Sau đó tải xuống ứng dụng malware Roaming Mantis được giả mạo như là ứng dụng trình duyệt Chrome dành cho Android. Ứng dụng giả này cho phép kẻ tấn công thu thập thông tin tài khoản thiết bị, quản lý SMS/MMS và thực hiện cuộc gọi, ghi lại âm thanh, kiểm soát lưu trữ bên ngoài, kiểm tra gói, làm việc với hệ thống tệp…

“Chuyển hướng dẫn đến việc cài đặt các ứng dụng Trojan có tên facebook.apk và chrome.apk chứa Android banking trojan.”

Nếu được cài đặt, ứng dụng độc hại sẽ lấp đầy ngay lập tức tất cả các cửa sổ khác để hiển thị một thông báo cảnh báo giả mạo, ghi là “Tài khoản không tồn tại rủi ro, sử dụng sau khi đăng nhập”.

Roaming Mantis sau đó bắt đầu một máy chủ web cục bộ trên thiết bị và khởi chạy trình duyệt web để mở một phiên bản giả mạo của trang web Google, yêu cầu người dùng điền tên và ngày sinh của họ.

Để thuyết phục người dùng tin rằng họ đang bàn giao thông tin này cho chính Google, trang giả mạo sẽ hiển thị ID email Gmail của người dùng được định cấu hình trên thiết bị Android bị nhiễm của họ, như được hiển thị trong ảnh chụp màn hình.

Các nhà nghiên cứu cho biết “Sau khi người dùng nhập tên và ngày sinh của họ, trình duyệt sẽ được chuyển hướng tới một trang trống tại http://127.0.0.1:${random_port}/submit”. “Giống như trang phân phối, phần mềm độc hại hỗ trợ bốn ngôn ngữ: Hàn Quốc, Trung Quốc, Nhật và Anh.”

Vì ứng dụng lừa đảo Roaming Mantis đã chiếm được quyền đọc và viết tin nhắn SMS trên thiết bị, nên nó cho phép kẻ tấn công ăn cắp mã xác minh bí mật để xác thực hai yếu tố cho các tài khoản của nạn nhân.

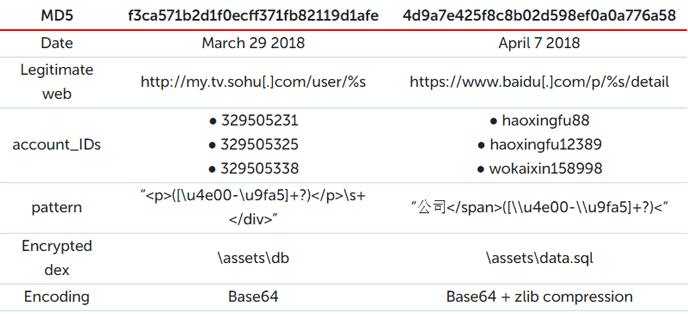

Điều thú vị về phần mềm độc hại này là nó sử dụng một trong những trang web truyền thông xã hội hàng đầu của Trung Quốc (my.tv.sohu.com) làm máy chủ điều khiển và gửi các lệnh tới thiết bị bị lây nhiễm chỉ bằng cách cập nhật hồ sơ người dùng bị tấn công kiểm soát.

Theo dữ liệu Telemetry của Kaspersky, phần mềm độc hại Roaming Mantis đã được phát hiện hơn 6.000 lần, mặc dù báo cáo chỉ đến từ 150 người dùng.

Để tránh việc bị nhiễm Android banking trojan, hãy đảm bảo rằng bộ định tuyến của bạn đang chạy phiên bản mới nhất của phần mềm và được bảo vệ bằng mật khẩu mạnh.

Bạn cũng nên vô hiệu hoá tính năng quản trị từ xa của bộ định tuyến và mã hóa cứng một máy chủ DNS vào cài đặt mạng của hệ điều hành.